En ISP (Internet Service Provider) har inte särskilt många verktyg att skydda sitt nät mot angrepp, malware, skadlig kod, phishing och annat. Under flera år har webtrafiken kunnat filtreras av en uppsjö av brandväggsfunktioner, paketfilter – dynamiska, statiska, next-generation, session aware och mycket, mycket annat.

En sorts trafik har dock hela tiden kunnat pågå helt oskyddat – DNS (Domain Name Service). Nu ser det ut att kunna bli en ändring på detta. DNS är en alldeles för viktig del av Internettjänsterna för att inte skyddas.

PDNS nämndes i säkerhetskretsar redan 2021 som “nästa naturliga steg att ta inom cybersäkerhet”. Flera cybersäkerhetsinstanser (t ex NSA) rekommenderar det.

https://www.youtube.com/watch?v=ulWBclj3zDc

https://www.youtube.com/watch?v=Y9aZOYbQJtA

Protective DNS (PDNS) är en teknik som används för att förhindra skadlig internettrafik genom att filtrera och blockera åtkomst till skadliga eller skadliga domäner. Det hjälper till att skydda nätverk och enheter från att ansluta till kända riskfyllda domäner, t ex de som används av skadlig programvara, skräppost, phishing och andra typer av cyberattacker.

Här är en övergripande beskrivning av hur PDNS används i ett system:

- Konfiguration: En PDNS-tjänst konfigureras i ditt nätverk. Det kan vara en server som är värd för PDNS eller en tredjepartstjänst som tillhandahåller denna funktion.

- DNS-förfrågningar: När en enhet i ditt nätverk försöker ansluta till en webbplats eller tjänst, initierar den en DNS-förfrågan för att få IP-adressen för den angivna domänen. Istället för att använda den vanliga DNS-servern för att besvara förfrågan, skickas förfrågan till PDNS-tjänsten.

- Filtrering och blockering: PDNS-tjänsten jämför den begärda domänen med en databas över kända skadliga domäner och farliga webbplatser. Om domänen matchar en post i databasen, förhindrar PDNS-tjänsten enheten från att ansluta till den skadliga domänen genom att returnera en blockering eller en felaktig IP-adress. Tjänsten vägrar helt enkelt att tillhandahålla IP-adresser till svartlistade domäner.

- Användarvarningar: Ibland kan PDNS-tjänsten också ge varningar eller meddelanden till användaren om att den försöker besöka en potentiellt farlig webbplats. Detta ger användaren möjlighet att ta ett informerat beslut om de ska fortsätta eller inte.

- Rapportering och loggning: PDNS-tjänsten kan också logga och rapportera aktivitet, inklusive försök att ansluta till skadliga domäner. Detta hjälper till att övervaka nätverkssäkerheten och identifiera eventuella hot.

Det är viktigt att notera att användningen av en skyddande DNS-tjänst är en del av en större säkerhetsstrategi och bör kompletteras med andra säkerhetstekniker, som brandväggar, antivirusprogram och användarutbildning.

- Redan 2020 publicerade amerikanska CSA (Cybersecurity and Infrastructure Security Agency) en sorts introduktion av PDNS och en uppmaning till alla nätverksdriftare att nyttja detta.

- Fler lösningar har tillkommit under senaste åren, här är CSAs genomgång:

https://media.defense.gov/2021/Mar/03/2002593055/-1/-1/0/CSI_Selecting-Protective-DNS_UOO11765221.PDF - Ett komplicerande faktum är att dessa tjänster ofta varit SaaS, dvs krävt att DNS-trafiken skall skickas till något moln (nästan alltid i USA) för behandling, vilket komplicerat och förminskat möjliga lösningar för oss européer då DNS-uppslag och IP-adresser kan anses vara persondata (PII) och således lyder under GDPR.

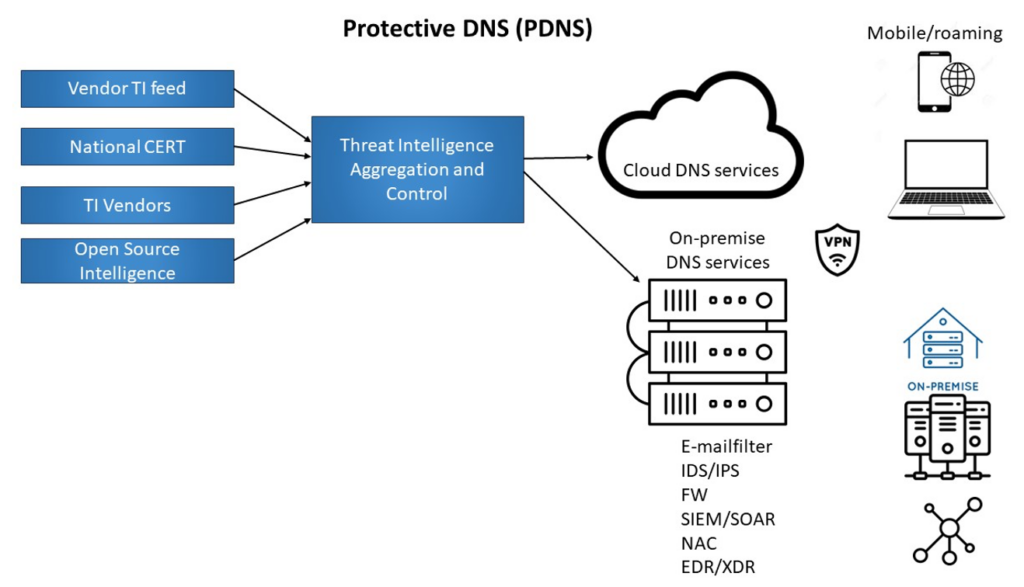

- På sistone har dock flera av de ledande PDNS-aktörerna börjat prata om GDPR-compliance (t ex Cisco och Infoblox), vilket innebär att lösningen hanteras helt on-premise i ISPns eget nät, och inga personuppgifter skickas vidare någonstans. Detta öppnar då upp för skarp och bred användning inom EU.

- PDNS skall inte blandas ihop med DNSSEC (RFC 9364 ) (som är ett sätt att autentisera trafiken mellan DNS-klienten och DNS-resolvern för att försvåra t ex injections av falska adresser) eller DNSoverHTTP (DoH, RFC 8484) respektive DoT (DNSoverTLS, RFC 8310 m fl) som är två olika metoder att tunnla DNS-trafik till en extern DNS resolver, alltså göra by-pass på den egna lokala DNS-tjänsten och nyttja en extern DNS-källa.

- PDNS är en metod att kontrollera varje begäran om DNS-uppslag mot en databas av svartlistade IP-adresser. Finns adressen på denna lista, får begärande klient inget svar utan kan istället omdirigeras till nåt annat, t ex en intern varningssida. En sorts ”DNS-brandvägg” alltså, (konfigureras via s k Response Policy Zone, RPZ)

- PDNS är ett sätt att åstadkomma ”shift-left” inom säkerhetsstacken, dvs skyddet ligger närmare källan (användarens agens) och då kan således hot stoppas tidigare.

- PDNS-tjänsten är naturligtvis beroende av att svartlistan ständigt uppdateras (Threat Intelligence feed). Vissa tjänster kan ta emot mulitpla feeds.

- Vad för sorts skydd erbjuder PDNS? Det som kan blockeras är bl a

- Kända Phishing-sajter

- Sajter som innehåller skadligt innehåll eller används av hotaktörer för att sprida och styra

- Sajter som genererar domännamn som används av malware för att undgå statisk blockering (t ex Domain generation algorithms (DGA),

- Sajter vars innehåll faller inom vissa, utvalda och blockerade kriterier för otillåtet innehåll enligt din organisations regelverk (=content filtering).

- Skyddar även mot botnets, NOEDs (Newly Observed Emergent Domains, dvs adresser som plötsligt får kraftigt ökad IP-trafik),

- kända spammare,

- adware

- TOR exits

- bitcoin-mining

- Skydd mot vissa NXDOMAIN DoS-attacker:

- Brute force/flooding

- Resource starvation

De främsta fördelarna med PDNS är

- Inga nya funktioner eller uppdateringar av befintliga protokoll behövs, detta är särskilt intressant då det innebär fullständig transparens gentemot alla klienter i nätverket. PDNS ligger helt och håller inom ISPns egen kontroll och uppdateringarna kan ske störningsfritt.

- PDNS kan konfigureras att svara med s k RPZ (response policy zones) – t ex varning för en uppslagen domän eller total blockering. Fungerar utmärkt med content-filtrering.

- PDNS kräver i sig ingen mjukvaruagent eller liknande på de klienter som nyttjar nätet (det räcker med de vanliga DNS-funktionerna som alla redan har), även om flera leverantörer av PDNS naturligtvis har det som en del av sitt säkerhetserbjudande. PDNS kan alltså leverera ökad säkerhet utan t ex EDR/XDR-lösningar.

En PDNS-tjänst kan byggas ut att logga alla DNS-förfrågningar vilket kan vara nyttigt i de fall då man behöver göra forensisk analys av någon incident. Den kan även fås att interagera med SIEM/SOAR-system och således vara en del av feeden till en CERT/CSIRT/SOC.

Är man inte beroende av molnlagringsproblematiken kan man med fördel nyttja de SaaS-tjänster som ofta är default för PDNS. Då får man inte bara lagring utan omfattande analyser, (via bl a maskininlärning) och proaktivt skydd.

Källa: